Milyonlarca Lenovo dizüstü bilgisayar ciddi bir BIOS güvenlik açığından etkilenmiş. Lenovo, bu hafta destek web sitesinde müşterilerini güvenlik açığı hakkında bilgilendirdi. Şirket, etkilenen bazı cihazlar için halihazırda ürün yazılımı güncellemeleri yayınladı ve kalan güncellemeleri Mayıs ayı başlarında yayınlamayı planlıyor.

Lenovo, web sitesinde, dizüstü bilgisayar cihazlarının birçoğunun, yükseltilmiş ayrıcalıklara sahip saldırganların rastgele kod yürütmesine izin verebilecek üç farklı güvenlik açığından (CVE-2021-3970, CVE-2021-3971 ve CVE-2021-3972) etkilendiğini açıkladı. veya işletim sistemi çalışma zamanı sırasında SPI flaş korumalarını devre dışı bırakıldı.

Güvenlik açıklarını keşfeden ve bunları Lenovo’ya bildiren güvenlik şirketi ESET, güvenlik açıklarından ikisinin yalnızca üretim sürecinde kullanılması amaçlanan UEFI üretici yazılımı sürücülerini etkilediğini keşfetti. Lenovo’nun bunları üretim cihazlarında düzgün şekilde devre dışı bırakmadığı görülüyor.

Etkilenen cihazlar ve ürün yazılımı düzeltmeleri

Güvenlik açıkları, Lenovo IdeaPad 3, Flex 3, L340, Legion 5 ve 7, Legion Y540, S14, S145, S540, Slim 7 ve 9, V14 ve V15 ve Yoga Slim 7 cihazları dahil olmak üzere birçok Lenovo cihaz ailesini etkiliyor. Etkilenen cihazların tam listesi Lenovo destek web sitesinde bulunabilir.

Lenovo, etkilenen ürünlerin bazıları için güncellenmiş üretici yazılımı sürümlerini yayınladı. Diğerleri için, 10 Mayıs 2022’de bellenim güncellemeleri sunmayı hedefliyor. Hizmetin sonuna gelen cihazlar, bellenim güncellemelerini almayacak.

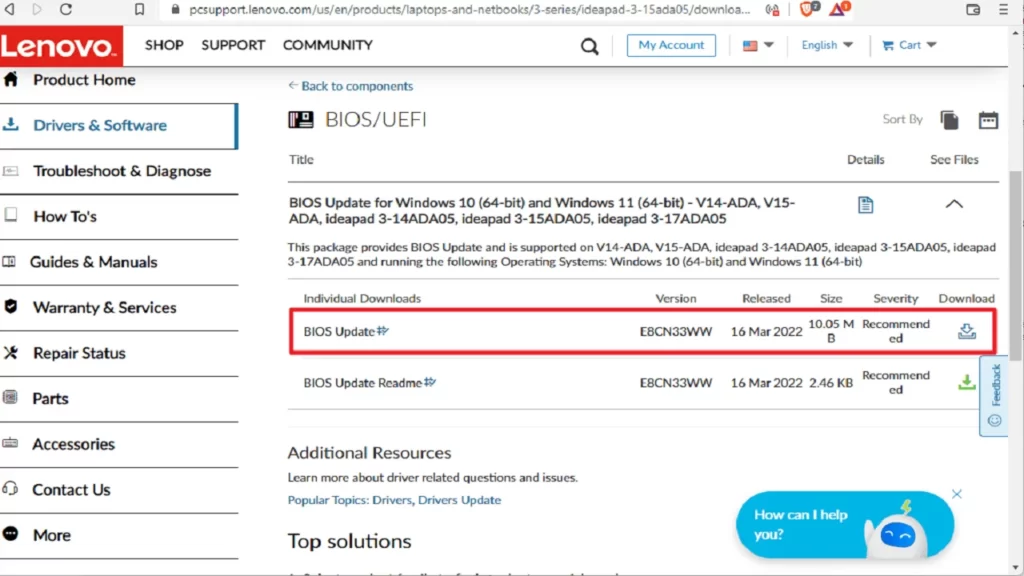

Bazı cihazlar, güvenlik açıklarının üçünden de etkilenmiyor, ancak çoğu, onaylanan üç güvenlik açığından etkilenir. Güncellenmiş üretici yazılımı sürücüleri Lenovo tarafından sağlanır müşterilerin sürücü web sitesini açmak için Lenovo web sitesindeki cihazın destek bağlantısını tıklamaları gerekir.

Güncellemeyi indirmek için mevcut bellenim güncellemelerini görüntülemek için BIOS/UEFI’yi seçmeleri gerekir. Güvenlik açıklarını listeleyen destek sayfası, güvenlik düzeltmelerini içeren üretici yazılımı sürümlerini listeler.

Güncellemeler, indirilen yürütülebilir dosya çalıştırılarak doğrudan Windows işletim sisteminden yüklenebilir. Her bellenim dosyası için, güncellemenin cihaza yüklenmesiyle ilgili yönergeler sağlayan bir benioku dosyası mevcuttur.

Müşteriler, cihazlarıyla ilgili güncellemeleri bu şekilde aramak için ana Lenovo destek web sitesini de ziyaret edebilir.

Lenovo dizüstü bilgisayarlarındaki güvenlik açıklarının analizi

Güvenlik şirketi ESET, güvenlik açıklarını Ekim 2021’de Lenovo’ya bildirdi. Lenovo, güvenlik açıklarını Kasım 2021’de doğruladı ve kamuya açıklama tarihinin Nisan 2022’ye ertelenmesini istedi. Lenovo, güvenlik danışma belgesini 18 Nisan’da, ESET bulgularını ve ayrıntılarını bir gün sonra yayınladı.

CVE-2021-3971 güvenlik açığı, Lenovo cihazlarında SPI korumalarını devre dışı bırakmak için kullanılabilir. UEFI sabit yazılımı genellikle bilgisayarın ana kartındaki yerleşik bir flash bellek yongasında depolanır. İşlemciye Seri Çevre Birimi Arayüzü (SPI) aracılığıyla bağlanır.

Bellek işletim sisteminden bağımsızdır, yani işletim sistemi yeniden yüklense veya başka bir sistem yüklense bile bellekte kalır. Bir yönetici, bir aygıtın sabit sürücüsünü silebilir, başka bir işletim sistemi kurabilir ve bellek, satın alma tarafından değiştirilemez. Uçucu olmadığı için tehdit aktörleri için üst düzey bir hedeftir.

UEFI rootkit olan LOJAX, MosaicRegressor veya MoonBounce gibi kötü amaçlı yazılımlar, saldırılarda belleği hedef aldı.

Üreticiler, SPI flaşını yetkisiz değişikliklere karşı korumak için birkaç güvenlik mekanizması oluşturdu. Birincil savunma hattı, “yonga setinin kendisi tarafından sunulan özel bellek eşlemeli yapılandırma kayıtları BIOS Kontrol Kaydı ve beş Korumalı Aralık kaydı tarafından sağlanır”.

CVE-2021-3971, NVRAM değişkeni yaratılarak kullanılabilir. Başarılı bir şekilde yararlanma, SPI flaş yazma korumalarını devre dışı bırakır. Değişken kümesiyle, platformun bellenimi “BIOS Kontrol Kaydı ve Korumalı Aralık kaydı tabanlı SPI flaş korumalarının ayarlanmasından sorumlu” kodun yürütülmesini atlayacaktır.

Saldırıya uğrayan sistem, SMM olmayan koddan yürütüldüğünde bile SPI flash’ın değiştirilmesine izin vererek, saldırganların doğrudan üretici yazılımı deposuna kötü amaçlı kod yazabilmesine neden olur. SMM, Sistem Yönetim Modu, bir cihazın donanım yazılımının güvenli bir şekilde güncellenmesi veya OEM’ler tarafından özel kodun yürütülmesi dahil olmak üzere çeşitli görevler için kullanılır.

ESET, SE_SYSTEM_ENVIRONMENT_NAME ayrıcalığına sahip herhangi bir Windows yöneticisinin “Windows API işlevi SetFirmwareEnvironmentVariable”ı kullanarak güvenlik açığından yararlanabileceğini belirtiyor.

CVE-2021-3972 güvenlik açığı, saldırganlara birkaç UEFI üretici yazılımı ayarı üzerinde kontrol sağlar. Bunlar arasında UEFI Güvenli Önyükleme durumu veya fabrika ayarlarını geri yükleme özelliği bulunur. Saldırganlar, cihazda Güvenli Önyüklemenin devre dışı bırakılması da dahil olmak üzere çeşitli görevler için güvenlik sorununu kullanabilir.

Güvenli Önyükleme, UEFI spesifikasyonunun bir parçasıdır. Ana amacı, bileşenlerin yürütülmesine izin verildiğinden emin olmak için önyükleme bileşeni bütünlüğünü doğrulamaktır. Güvenli önyükleme, güvenilir bileşenleri belirlemek için veritabanlarını kullanır. Genellikle, üçüncü taraf UEFI sürücüleri, uygulamaları ve OPROMS’ları doğrulanırken, SPI flaşındaki sürücüler “dolaylı olarak güvenilir olarak kabul edilir”.

Güvenli Önyüklemenin devre dışı bırakılması ve dolayısıyla bileşen doğrulama sürecinin devre dışı bırakılması, güvenilmeyen veya kötü amaçlı olanlar da dahil olmak üzere herhangi bir bileşenin önyükleme sırasında yüklenmesine izin verir. UEFI üretici yazılımının fabrika varsayılanlarına sıfırlanması, özellikle bilinen güvenlik açıklarına sahip bileşenlerin yüklenmesine yol açacaksa, ciddi sonuçlara da yol açabilir.

Saldırganın, güvenlik açığından yararlanmak için yama uygulanmamış Lenovo cihazlarında bir UEFI değişkeni ayarlaması gerekir. İşletim sisteminin çalışma zamanı sırasında saldırıyı gerçekleştirmek için SE_SYSTEM_ENVIRONMENT_NAME ayrıcalığına sahip bir Windows yönetici hesabı gereklidir.

Üçüncü güvenlik açığı, CVE-2021-3970, şirketin diğer iki güvenlik açığını araştırması sırasında ESET tarafından keşfedildi. Güvenlik açığı, SMRAM’den ve SMRAM’e rastgele okuma ve yazma işlemlerine izin verir; bu, “SMM ayrıcalıklarıyla kötü niyetli kodun yürütülmesine” ve potansiyel olarak “bir SPI flaş implantının yerleştirilmesine” yol açabilir.

Lenovo, üç güvenlik açığını ve etkilenen çoğu cihaz için üretici yazılımı güncellemelerini açıklayan bir güvenlik danışma belgesi yayınladı. Müşterilerin, cihazı güvenlik açıklarını hedefleyen saldırılara karşı korumak için cihaz donanım yazılımını hemen güncellemeleri önerilir.